映画『攻殻機動隊 Ghost in the Shell(1995年公開)』や『ダイ・ハード4.0(2007年公開)』『サマーウォーズ(2009年公開)』など、サイバー空間におけるセキュリティやテロを題材にした映画は数多い。いずれもサイバー空間を経由し、市民生活に多大な影響を与えるという点で一致している。これらは実際の社会においても起こりうることでもあり、サイバー攻撃の恐ろしさを知るにはいい教材である。

というわけで、今回は現実世界のサイバー事情について攻撃やセキュリティの観点から調べてみた。

■ サイバー攻撃の視覚化

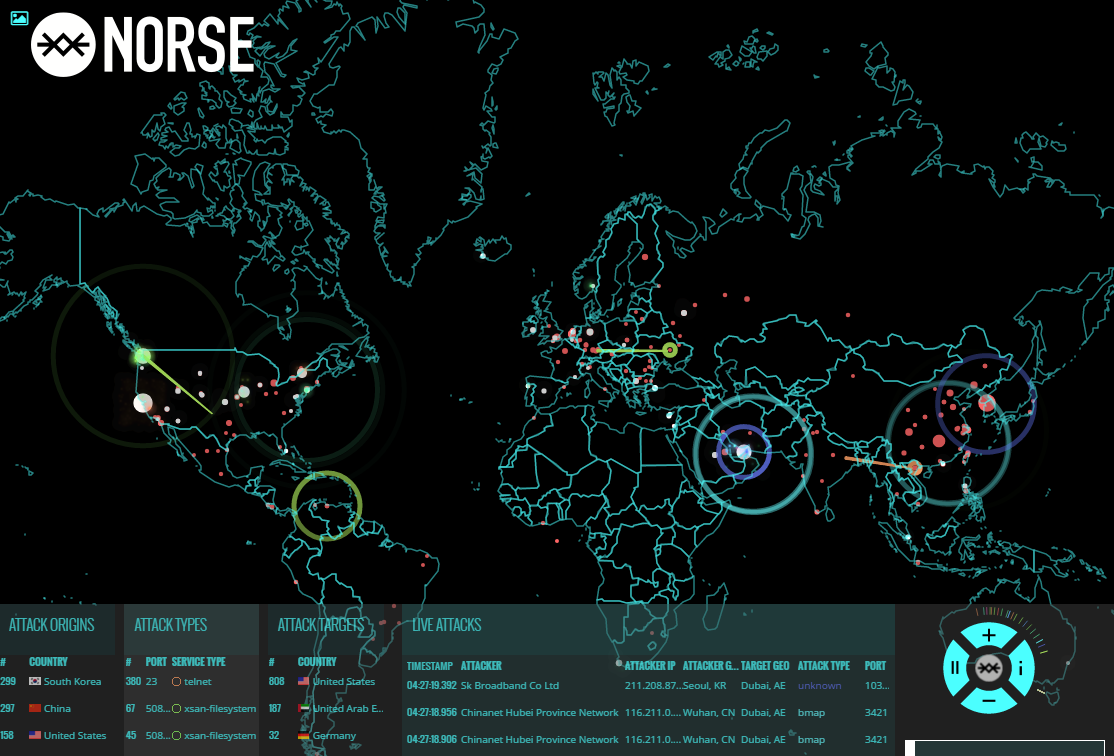

まずは実際に発生しているサイバー攻撃を確認する。これらはいくつかのネットセキュリティ会社などが公開しているwebサービスで視覚的に確認することができる。例えばNORSE社のサービスでは攻撃元から攻撃先へ光線が飛ぶという形で表現されている(図1)。視覚化された情報を見ると絶え間なくサイバー攻撃は発生していることがよくわかる。さらに、ネットセキュリティ会社の監視範囲外の攻撃や、そもそも検知できない攻撃(ゼロデイ・アタックなど)が存在することを考慮すると実際はもっと多いと思われる。

ちなみに、日本のインターネット・セキュリティ会社がこれらのサービスを社内の大型スクリーンで表示していたりするらしいが、『俺たちカッコイイ』と顧客にアピールするにはもってこいのサービスだと思われる。

■ サイバー攻撃の歴史

次にサイバー攻撃が大きく取り上げられた出来事を見ていく。まずは国家に対するサイバー攻撃の一部を以下に示す。ちなみに、情報源は主に参考文献の

*1,

*2,

*3である。

表1:大きく取り上げられたサイバー攻撃

① 2007年 エストニアに対してロシアからと推測される大規模DDOS攻撃

シリア空爆にて、イスラエルが防空システムを無力化

② 2008年 南オセチア紛争にて、グルジアに対してロシアからと推測されるサイバー攻撃

③ 2009年 IWM報告により、チベット亡命政府関連の諜報を行うGhostNetの存在が報告された

米韓に対するサイバー攻撃

④ 2010年 イランの各関連施設に対してアメリカからと推測される攻撃(スタックスネット)

2013年 韓国の銀行・放送局システムに対して北朝鮮からと推測される攻撃

① エストニア(2007年)

国家に対する最初のサイバー攻撃と言われているのが2007年に発生したエストニアへの事件である。エストニアはバルト海に接する人口130万人前後の小さな国である。1918年にロシア帝国から独立する形で建国、以来ソ連やドイツ(ナチス)に占領されるが1991年に再度独立を果たすという歴史を持っている。また、世界的に見てもエストニアは韓国と並ぶIT先進国であるらしい。

事件の発端は首都中心部にあったブロンズ像の移設にある。第二次世界大戦中、現在のエストニア領はドイツに占領されていた。そのドイツから領土を取り戻したのは当時のソ連で、戦勝記念にブロンズ像を建てたのである。以降、エストニアが再独立した以降もブロンズ像は残っていたのだが、エストニア人にしてみれば旧支配者を連想するものはあまり目に入れたくないため、2007年ブロンズ像の移設を決定した。これに腹を立てたのが一部のロシア人で、エストニアに対してサイバー攻撃を開始した。サイバー攻撃の種類は主にDDoS攻撃(Distributed Denial of Service attack)で、webサイトをはじめ電話・クレジット・ディレクトリサービスなど数百に渡る対象について3週間もの間続いた。これを受けてエストニア国内の商業活動に多くの被害を出すこととなった。

DDoS攻撃とは、ネットワーク疎通確認用のコマンドであるPINGを多くのコンピュータから同時に発生させ、受信したサーバに負荷を与えてサービスを利用不能にする攻撃である。攻撃の際にはPINGを発生するコンピュータが多ければ多いほどいいため、たいていの場合、ある日時になったらPINGを発信し続けるウィルスをばら撒き、無関係のコンピュータを攻撃に参加させるという手法が取れられる。

事件を受けてエストニアはDDoS攻撃に使われた端末に残るコンピュータ・ウィルスを解析。DDoS攻撃を指揮するマスター・コンピュータがロシア国内にあり、ウィルス自体もロシア語キーボードによって作成されたものであると発表。ロシアに犯人逮捕の協力を申し出たが、ロシア側はこれを拒否、犯人不明で事件は終結した。

② 南オセチア紛争(2008年)

2008年に起こった南オセチア紛争は、国際法上はグルジアに属する南オセチア地区をグルジア・ロシアのどちらに帰属させるかを争った軍事紛争である。この紛争においてもロシアによるサイバー攻撃が行われた。エストニアの事件との違いは、攻撃のターゲットである。

グルジアの国外向けインターネット回線は、ロシア向けとトルコ向けの2通りしか開かれていない。言い換えると、この2つの出口がなくなるとグルジアは国外向けのインターネット通信ができなくなる。このことを利用し、ロシア側はロシア-グルジア間の回線を封鎖、トルコ-グルジア間の回線にDDoS攻撃で負荷をかけて利用不能にすることで、グルジアの国外向け通信を封じ込めたのである。

さらにロシアは国際金融ネットワークへも攻撃を加えた。この攻撃をグルジアからの攻撃に偽装したため、各国金融機関はグルジアからの通信を遮断。グルジアは国際的な決済システムが利用できなくなり、銀行・クレジットカード・携帯電話などが利用不能となった。

紛争は終結したが、南オセチア地区にロシア軍が駐留する形で現在に至る。

③ GhostNet(2009年)

2009年、二つの民間企業が運営するサイバー・セキュリティ監視プロジェクトIWM(Information Warfare Monitor)が「Tracking GhostNet:Investigating a Cyber Espionage Network」という報告書を発表した。内容はダライ・ラマが代表を務めるチベット亡命政府(インド)内の情報をスパイしているボットネット(ウィルス等によって乗っ取られたPC郡)が存在するというものである。報告書ではボットネットをGhostNetと呼び、中国国内のIPアドレス宛に情報を流していたとしている(

*4)。報告書では攻撃方法の子細は記述されていない。

こういった他国のスパイ活動にサイバー攻撃を利用すると言う方法は、中国だけでなくアメリカ、イスラエル、英国なども同様であるとの指摘もある(

*5)。まあ、「諜報活動はどの国でもやってるでしょ」的な発言と思われる。実際、通信を傍受・監視するシステムが存在する国があると言われており、中国では『金盾』システムにより国内通信の検閲を行っているといわれているし、アメリカについては『PRISM』システムで通信傍受を行っていると暴露されたことがある。

④ スタックス・ネット(2010年)

2010年、反米政権が樹立していたイランにて核開発疑惑が持ち上がった。2003年から始まったイラク戦争は終わりを迎えようとしていたが、主張していた大量破壊兵器が発見されなかったこともあり、アメリカにはこれ以上の戦争を行うことはできなかった。そんな中で利用されたのがサイバー攻撃といわれている。

イランの核開発を止めるには、イラン国内の遠心分離機を利用できないようにすればよいのだが、この遠心分離機はインターネットに接続されていないので直接サイバー攻撃をすることができなかった。いわゆるエア・ギャップがある状態である。しかし、幸運にもアメリカは該当の遠心分離機の種類や制御用OSやソフトウェアの情報を持っていた。そこで開発されたのがスタックス・ネットと呼ばれる標的型のワーム(自己増殖するコンピュータ・ウィルス)であり、これによりイランの遠心分離機に誤作動を起こさせることに成功したとされている。

スタックス・ネットはUSBメモリ経由でも感染するワームとなっている。このため、おそらく開発担当者の自宅PCにスタックスネットに感染、データ持ち運び用のUSB経由で遠心分離機の制御用PCに感染させたと思われる。唯一の誤算は、このワームがインターネットにも漏れ出したことによりスタックス・ネットが有名になってしまったことである。スタックスネットの件では、インターネットだけでなくエアギャップが存在するイントラネットにも攻撃が及んだ点が特筆する点である。

⑤ その他

また上記の他にも攻撃は発生している。例えば、2013年日本でも報道された韓国ATM等の大規模システムダウンは北朝鮮からのサイバー攻撃といわれ、2009年・2011年にも同様の大規模攻撃が発生していた(

*6)。今後スマートグリッドの導入など、ネットワーク化されたシステムが増えるにつれて脅威もまた大きくなると思われる。

また、サイバー攻撃は国家だけでなく、個人や組織からも発生する。これらの攻撃者はクラッカーやスクリプト・キディと呼ばれ、システムへの進入を楽しむだけのものから情報の流出を目的にするものまでさまざまな目的がある。表2に日本メディアで大きく取り上げられたサイバー攻撃に関連する事件を上げた。またそれ以外にも、ベネッセの顧客情報流出事件(2014年)など個人情報の流出事件や技術流出など、サイバー攻撃の被害は毎月のように発生している(

*7)。

表2:日本で大きく取り上げられたサイバー攻撃関連事件

2010年 ウィキリークスによるアメリカ外交公電流出事件

2012年 アノニマスによる日本政府系webサイトへの攻撃(違法ダウンロード刑事罰化への抗議)

2013年 スノーデン事件(アメリカ機密情報の暴露)

■ サイバー攻撃の手法・ツール

次にサイバー攻撃で使用される手法やツールについて確認する。サイバー攻撃のやっかなところは、一般市民が容易に攻撃の被害者もしくは加害者になってしまう点にある。例えば、インターネットにつないだPCがあれば、勝手にデータが覗かれている可能性があるし、ウィルスに感染して他人のPCを攻撃している可能性もある。ただし、ここで言いたいのはPCを使うなという事ではなく、サイバー攻撃から身を守るためにしなければいけないことを確認してほしいという事である。そのため、サイバー攻撃がどのようになされるのかを見ていきたいと思う。

サイバー攻撃の基本は、攻撃対象の発見と攻撃対象の脆弱性をつくことである。ここではそれぞれ分けて確認していく。以下の情報は、いかに多くの人がサイバー攻撃に対して無防備であるかを意識して頂くために記述しており、犯罪を助長するという意図のものではない。

① 攻撃対象の発見

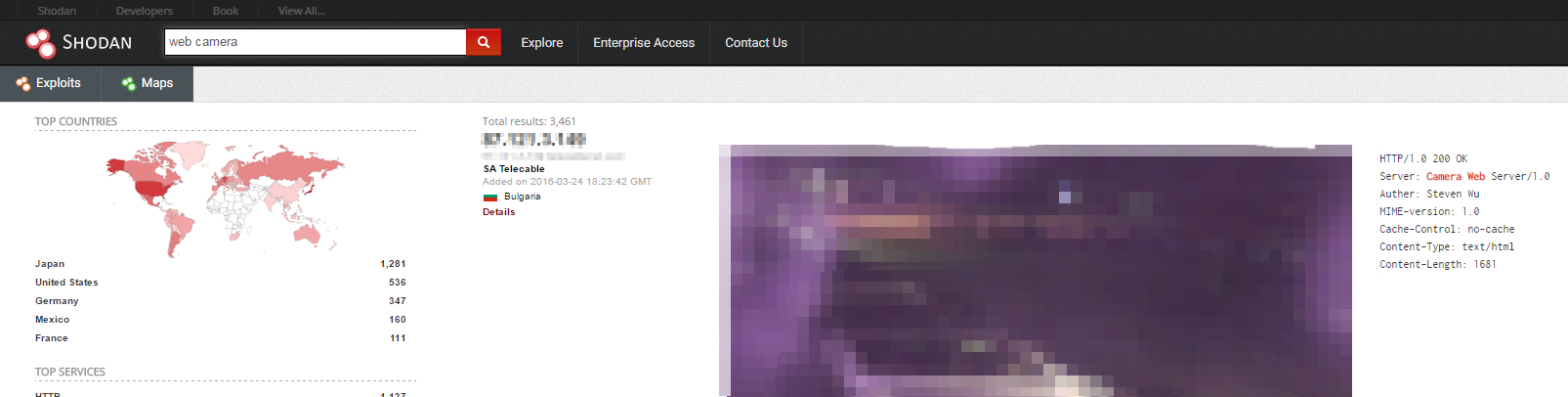

攻撃対象の発見方法として最も簡単なのは、誤って公開されている機器から情報を見つけ出すことである。例えば2013年に話題となったShodan(

*8,

*9)では、防犯カメラや複合機などをはじめ、インターネットにつながっているアクセス可能なすべての機器一覧を取得できる。もちろんアクセス可能な機器であってもID/パスワードが設定されていれば情報を取得することはできないが、初期設定のままだとバナー情報(応答メッセージ)から類推することが可能な場合がある(図2)。同様のサービスに文書専用の検索ツールFOCA(

*10)等もあるが、いかに多くの情報がインターネットに公開されてしまっているか分かると思われる。アクセス権の設定は確実に確認していきたい。

図2:Shodanにて検索ワード「web camera」として検索した結果。アクセス可能な機器のIPアドレス(図中央モザイク部)と、バナー情報(図右部)、さらにwebカメラの場合は記録された画像が出力されている。

図2:Shodanにて検索ワード「web camera」として検索した結果。アクセス可能な機器のIPアドレス(図中央モザイク部)と、バナー情報(図右部)、さらにwebカメラの場合は記録された画像が出力されている。

また、誤って公開されていない情報であっても、次に述べる脆弱性を攻撃することで情報を引き出すことも可能である。その際、必要となるのがIPアドレスとポートである。IPアドレスはインターネット上の住所のようなもので、特定の個人・組織に紐づいている。IPアドレスは複数のポートを持ち、各ポートでサービス(例えば、webサイトを利用したい場合は80番ポート等)を提供している。

IPアドレスの取得には幾つかの方法がある。webサイトが公開されている場合であればDNSサービスを用いてIPアドレスを取得することは簡単である。例えば、このサイトのIPアドレスが知りたければ、「http://krr.blog.shinobi.jp/」というドメイン名をDNSに送ればIPアドレスが返ってくる。また、上記ShodanのようなサービスやP2Pソフトウェアのインストール、ウィルスに感染する、パケットスニファ(通信の盗聴)等によって、使用者の意図の有無に関わらず自宅のPC・スマートフォンのIPアドレス(及びポート)が公開されていることもある。

そうして得られたIPアドレスについて、利用可能なポートを探す方法としてはポートスキャンがある。ポートスキャンとは想定されるすべてのポートにメッセージを送り、返答の有無や種類によってポートの稼働状況とポートを公開しているソフトウェアを特定することである。ポート番号別の詳細な方法については関連記事がweb上に多い(

*11等)ので割愛するが、HTTP通信の場合は簡単で図3のようにHTTPレスポンスが確認できるソフトウェアを用いればサーバの稼働環境の一部が確認できる。

図3:Google Chromeのアドオン『DHC Client(*12)』を利用して、このサイト(2016年3月時点でIPアドレス「112.140.42.77」ポート番号「80」)が返すバナー情報(HTTPレスポンス・ヘッダ情報)を確認した様子。図中央下にHTTPレスポンス・ヘッダーがあり、サーバが「Apache」で「PHP5.5.4」を利用していることが分かる。

図3:Google Chromeのアドオン『DHC Client(*12)』を利用して、このサイト(2016年3月時点でIPアドレス「112.140.42.77」ポート番号「80」)が返すバナー情報(HTTPレスポンス・ヘッダ情報)を確認した様子。図中央下にHTTPレスポンス・ヘッダーがあり、サーバが「Apache」で「PHP5.5.4」を利用していることが分かる。

② 脆弱性の攻撃

攻撃対象が発見できれば、次は攻撃フェーズである。情報処理推進機構(IPA)(

*13)のwebサイト等を見ればソフトウェアの脆弱性は毎週のように発表されているし、一般的に作りこみやすい脆弱性に関する記事も多く発表されている。また、新種のウィルスを作成するツール(Zeus(

*14)等)により、カスタマイズされたウィルスを送りつけることも考えられる。表3はよく知られている脆弱性攻撃の一覧である。ソフトウェア作成時やテスト時にはこれらの観点においても注意いただければと思う。

また脆弱性攻撃とは異なるが、スタンドアローンで動くプログラムであっても注意は必要である。プログラムの難読化をしないとリバースエンジニアリングでパスワードやシリアルコードが解読できてしまったり、プログラム実行中にメモリが直接編集されることで挙動が変更される可能性があることを意識においてソフトウェア作成をしていきたい。

表3:よく知られた脆弱性攻撃

ゼロデイ・アタック

バッファ・オーバフロー

SQLインジェクション

OSコマンドインジェクション

ディレクトリ・トラバーサル

クロスサイト・スクリプティング

クロスサイトリクエストフォージェリ

DOS攻撃(SYN Flood,Smurf,F5アタック)

私もそうであったが、脆弱性があるということが分かるが具体的な方法が分からず、ソフトウェアのテスト等もできないという方も多いと思われる。そういう方は『HACKME(

*15)』や『8946(

*16)』といった脆弱性攻撃を体験できるwebサイトを訪れてみるのもいいかと思われる。『SECCON(

*17)』とった情報セキュリティ・コンテストを目指してみるのもいいだろう。

また、情報収集の観点で言えば、攻撃者の立場からセキュリティを考えるカンファレンス『BLACK HAT(

*18)』や、世界最大のハッキングイベント『DEFCON(

*19)』といった場では最先端のセキュリティ情報が確認できることだろう。ただし、参加費用はかなり高いとのお話である。

■ 攻撃者の特定

ここまでサイバー攻撃について確認し、多くのサイバー攻撃が発生していることが理解いただけたと思うが、攻撃を逆探知して犯人が捕まったという報道はあまり聞かない。その理由はサイバー攻撃において攻撃者を特定することは難しいためである。というのも、追跡の手段が発信者IPアドレス追跡くらいしか存在しないためである。

確かにIPアドレスが分かればwhoisコマンドにより発信者の情報が取得できる(表4)。whois情報には該当IPアドレスを管理する組織・個人名が登録されているため、IPアドレスを管理している組織に攻撃時間帯のログを提出してもらえば、どのPCが攻撃を行ったかを特定することができる。しかし、攻撃者追跡における1つ目の問題は、このログが適切に保存され提出されるかどうかである。個人情報保護の観点から、例え警察機関からの要請であってもログの提出には慎重になるし、もし外国であればなお慎重になる。また、国交のない国など、ログ提出の根拠となる条約を結べていないような国であれば、そもそもIPアドレス管理者がログを提出する必要さえない。

表4:ドメイン「google.com」が示すwhois情報の一部

NetRange: 216.58.192.0 - 216.58.223.255

CIDR: 216.58.192.0/19 (マスク範囲)

NetName: GOOGLE

NetHandle: NET-216-58-192-0-1

Parent: NET216 (NET-216-0-0-0-0)

NetType: Direct Allocation

OriginAS: AS15169

Organization: Google Inc. (GOGL)

RegDate: 2012-01-27

Updated: 2012-01-27

Ref: https://whois.arin.net/rest/net/NET-216-58-192-0-1

例えIPアドレス管理者からログが提出されたとしても、さらに問題がある場合がある。攻撃者追跡における2つ目の問題は、特定した攻撃元PCが踏み台である場合である。例えばウィルスに感染しており、該当PC所有者の意図に反して攻撃をしている場合、ウィルスの送付元を更にたどる必要がある。また、攻撃元PCがプロキシサーバである場合にも、更に通信の発信元をたどる必要がある。近年であればTOR(トーア)(

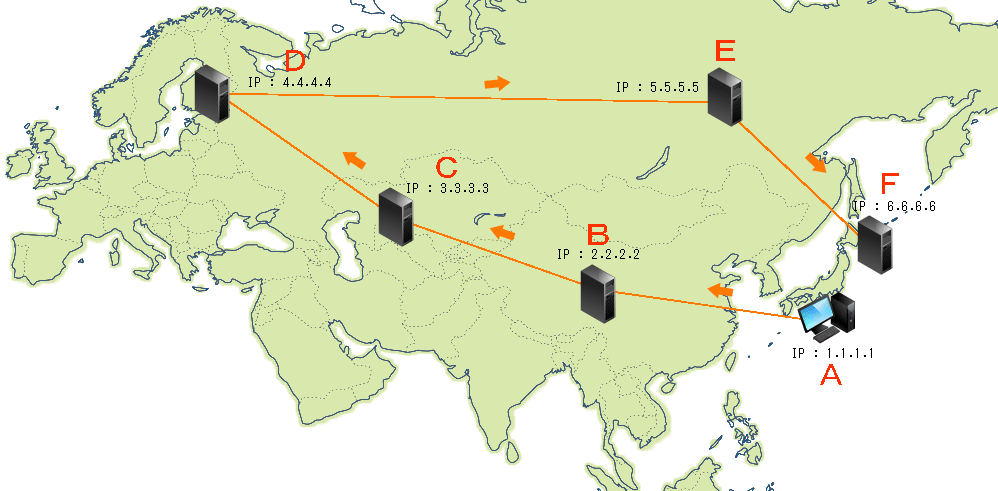

*20)と呼ばれるソフトウェアを利用することにより、世界中の複数プロキシサーバを経由した通信を簡単に行えるため、攻撃者の追跡は更に困難になる(図4)。

図4:TOR利用イメージ。端末AからサーバFに攻撃する際にB~EのTORプロキシを利用した場合、サーバFの管理者はE~Bのプロキシについて順にログ取得ができないと、攻撃者Aにたどり着けない。

図4:TOR利用イメージ。端末AからサーバFに攻撃する際にB~EのTORプロキシを利用した場合、サーバFの管理者はE~Bのプロキシについて順にログ取得ができないと、攻撃者Aにたどり着けない。

また攻撃者追跡における3つ目の問題として、攻撃元PCが特定できたとしても、それを誰がどのような目的で利用したか分からない場合がある点である。例えば、街中の無料WiFiスポットを利用していた場合、誰が該当IPを利用していたかは分からない。このため、街中の監視カメラを確認するなど、アナログな追跡が必要となる。また、組織的な攻撃であっても、誰か1人をスケープゴートにして単独犯と主張することも考えられるし、匿名性に特化したOS『Tails(

*21)』の利用などでPC上に痕跡を残していないという場合も考えられる。

サイバー攻撃の歴史の中で紹介した各事例についても、実は攻撃者が全て推測となっている。これは上記の理由があるためである。IPアドレスから推測される攻撃元国家は「踏み台にされただけで逆に我々は被害者だ」「国家ではなく、愛国心を持つクラッカーが勝手にやっただけだ」などと主張するため、サイバー攻撃の実施を認めることはほとんどない。

■ サイバー攻撃への対策

最後に、これらサイバー攻撃への対策を考えていく。

利用者レベルでの対策としてはパスワードを変更する、セキュリティパッチの適用など基本的なことになると思われる。少し古い情報ではあるが、情報処理推進機構が2015年1月に発表した報告書では標的型メール攻撃の被害が以前多いのであわせて注意したい(

*22)。網羅的に知りたい場合は情報処理推進機構などで目的別の対策が公表されているので確認してほしい(

*23)。

システム開発者レベルでの対策は攻撃を想定したシステムの構築とテストだろう。そのためにも、攻撃方法についての知識は日頃から学んでおきたい。また、インターネットの技術は基本的に性善説でできているので、注意しないとすぐに脆弱性を作りこんでしまうので注意したい。脆弱性がないかをテストするには、脆弱性検査に特化したLinuxディストリビューション『Kali linux(旧Back Trace)(

*24)』を利用するのもよい。

また、国家レベルでの対策については、リチャード・クラークが書籍の中で述べている防衛3元戦略が日本でもある程度有用なのではないか(*3)。防衛3元戦略では、あくまでアメリカを対象として『電力網の物理的防御』『基幹ISPにおけるDPI(ディープ・パケット・インスペクション)』『情報システムの刷新』が必要としている。アメリカなので軍事紛争を想定してはいるが、2つ目の基幹ISPにおけるDPIは日本においても有用に働くと思われる。

例えば中国は金盾システムで国内の通信に対してDPIおよび検閲を実施していると言われている。もちろん、言論の自由の観点からは褒められたものではない。ただし、国内外からのサイバー攻撃に関しては攻撃パケットの廃棄などの手段によりある程度の被害抑止・拡散防止が見込める。

日本にも同様の効果を得ようとすれば、民間企業である基幹ISPでDPIを実施する事が考えられる。この場合、民間企業であることから国による検閲の危険性からは遠ざかる。ただし、権限の大きな第三者による事後検証義務を持たせるなど、法律・体勢面での整備は必要であるし、発信元が外国であるなど基幹ISP外で発生したパケットに関する扱いに関しては議論が必要であると思われる。

■ 参照

- 書籍「サイバー・テロ 日米vs.中国」2012年09月発行(ISBN:978-4-16-660878-2)著・土屋大洋

- 書籍「情報立国・日本の戦争」2015年02月発行(ISBN:978-4-04-102546-8)著・山崎 文明

- 書籍「世界サイバー戦争」2011年03月発行(ISBN:978-4-19-863140-6)著・リチャード・クラーク

- ITpro「世界規模のスパイ・ネットワーク「GhostNet」,トロント大学らが報告」

- ITMedia「世界103カ国に広がる謎の「幽霊ネット」」

- ITpro「韓国で発生した大規模サイバー攻撃、日本は大丈夫か?」

- ScanNetSecurity「個人情報流出 特集」

- Shodan公式サイト

- CNN「最も危険な検索エンジン? 「Shodan」が浮き彫りにする無防備なネット環境」

- FOCA公式サイト

- @IT「不正侵入の手口と対策(1)」

- Google Chrome アドオン『DHC REST Client』

- IPA 独立行政法人 情報処理推進機構

- Trena Micro セキュリティ情報『ボットネット「Zeus」はいまだ脅威に!「LICAT」経由でネットワーク拡大を狙う』

- HACKME

- 8946

- SECCON 公式Twitter

- BLACK HAT 公式サイト

- DEF CON 公式サイト

- TOR公式サイト

- Tails公式サイト

- IPA 独立行政法人 情報処理推進機構「「2014年度情報セキュリティ事象被害状況調査」報告書について」

- IPA 独立行政法人 情報処理推進機構「対策のしおり」

- Kali Linux公式サイト